清除垃圾邮件制造者修复被Rootkit感染文档

Win32.Ntldrbot的主要任务是感染计算机,是把计算机转向垃圾邮件蠕虫的蠕虫网—巨大的垃圾邮件网络。然而,rootkit却不能被侦查到。而且,这种行为在2007年10月已经开始了!据安全工作网站称,由Rustock构建的蠕虫是第三大威胁,每天散发大约300亿的垃圾邮件信息,大部分是关于证券和医药类的。

rootkit的开发者在2005年末或者2006年初开始测试新的技术来阻止网络驱动的功能,并隐藏于系统,当恶意程序的第一个beta版出现后,Rustock.B也在2006年活动了。它可以迂回在防火墙之内,并隐藏垃圾邮件流量。反病毒产品的供应商很容易就会扫描出并清除rootkit的变体。

然而,它的另一个变体——Win32.Ntldrbot,成为了一个艰难的问题。反病毒厂商和病毒制造者都无法获得恶意程序的样本。并没有相关证据来证实此病毒的存在。所以在蠕虫被显示前, 大部分反病毒产品供应商宣称这个恶意程序根本不存在,并称追逐不存在的病毒是没有意义的。

现在,Win32.Ntldrbot成为了事实。

一些反病毒实验室看到了这些病毒并不放弃,最后努力的搜索终于有了结果。自从2008年初,Doctor Web有限公司通过分析发现,自Win32.Ntldrbot以来已经过去了18个月,这期间rootkit在妥协的计算机上疯长并传播蠕虫。假定恶意程序已经从2007年10月自由传播并且不可视,你可以估计一下被感染流量的数量。

Doctor Web有限公司的病毒监视器发现了rootkit的大约600个样本。没有人知道还有多少存在。我们花费了几周时间来分析这些病毒,改进侦查技术。

Win32.Ntldrbot 特征

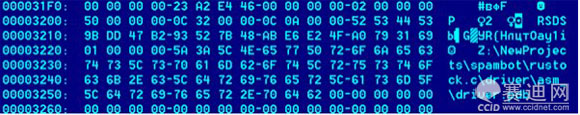

1. 病毒使用了多态性rootkit技术使自己难于被分析和提取

2. 做为底层驱动程序被加载

3. 保护自己在运行时不被改变

4. 使用了反调试技术,监控硬件断点设置,中断系统级别调试操作(比如Syser, SoftIce),当病毒运行时,WinDbg调试器将无法工作

5. 使用非正常方法截取系统函数

6. 具有文件型病毒功能并可以感染系统驱动程序

7. 每个rootkit病毒都会根据被感染的计算机硬件进行相应的调整,它将无法运行在其它计算机上。

8. 使用时间触发器技术防止重复感染

9. 过滤掉对感染文件的调用,通过截取FSD文件系统监视器,更改文件调用流程,使用原始文件来替代对感染文件的调用

10. 针对anti-rootkit技术具有自我保护功能

11. 将病毒库文件注入到系统进程中,并开始发送垃圾邮件。 驱动程序使用特殊的命令传输机制连接到这个DLL文件。

Win32.Ntldrbot在没有被反病毒产品发现的情况下,隐藏了相当长一段时间。这就意味着没有人可以保证你的机器未被感染,可能恶意程序已经变成了一种蠕虫,并且正在发送垃圾邮件。

| 自由广告区 |

| 分类导航 |

| 邮件新闻资讯: IT业界 | 邮件服务器 | 邮件趣闻 | 移动电邮 电子邮箱 | 反垃圾邮件|邮件客户端|网络安全 行业数据 | 邮件人物 | 网站公告 | 行业法规 网络技术: 邮件原理 | 网络协议 | 网络管理 | 传输介质 线路接入 | 路由接口 | 邮件存储 | 华为3Com CISCO技术 | 网络与服务器硬件 操作系统: Windows 9X | Linux&Uinx | Windows NT Windows Vista | FreeBSD | 其它操作系统 邮件服务器: 程序与开发 | Exchange | Qmail | Postfix Sendmail | MDaemon | Domino | Foxmail KerioMail | JavaMail | Winwebmail |James Merak&VisNetic | CMailServer | WinMail 金笛邮件系统 | 其它 | 反垃圾邮件: 综述| 客户端反垃圾邮件|服务器端反垃圾邮件 邮件客户端软件: Outlook | Foxmail | DreamMail| KooMail The bat | 雷鸟 | Eudora |Becky! |Pegasus IncrediMail |其它 电子邮箱: 个人邮箱 | 企业邮箱 |Gmail 移动电子邮件:服务器 | 客户端 | 技术前沿 邮件网络安全: 软件漏洞 | 安全知识 | 病毒公告 |防火墙 攻防技术 | 病毒查杀| ISA | 数字签名 邮件营销: Email营销 | 网络营销 | 营销技巧 |营销案例 邮件人才:招聘 | 职场 | 培训 | 指南 | 职场 解决方案: 邮件系统|反垃圾邮件 |安全 |移动电邮 |招标 产品评测: 邮件系统 |反垃圾邮件 |邮箱 |安全 |客户端 |